Útok skrz CCleaner byl zákeřnější, než se zdálo KE STAŽENÍV minulých dnech bezpečnostní experti společností MorphiSec, Cisco Talos a Avastu zjistili, že CCleaner v5.33 byl kompromitován backdoorem. Ač sbíral a odesílal informace o napadených zařízeních, zdálo se, že byly útočné prostředky zneškodněny dříve, než stačily napáchat škodu. A snad by jen stačilo aktualizovat na verzi CCleaneru backdooru zbavenou, ale...

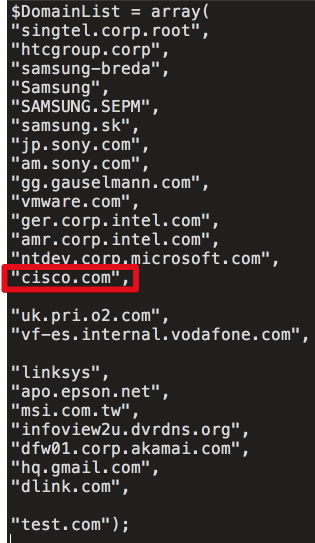

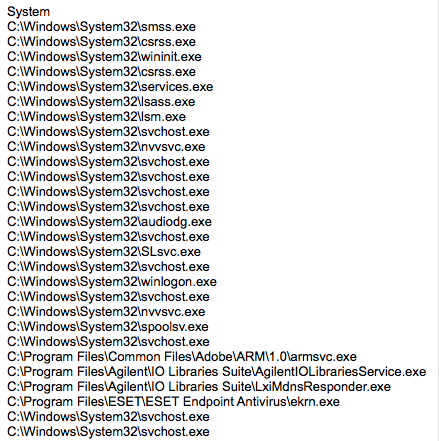

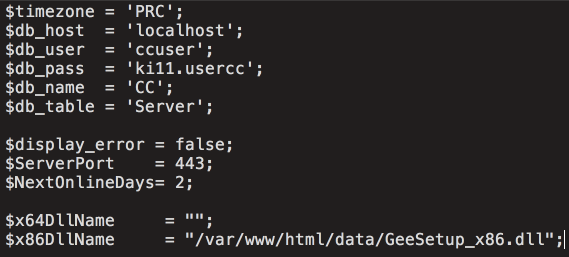

Nyní však Cisco Talos přichází s upozorněním, že šlo dvoufázový APT útok, jehož skutečnými cíli byly nadnárodní korporace technologického a telekomunikačního sektoru v Japonsku, na Tchaj-wanu, ve Velké Británii, Německu a v USA. Z analýzy dat z C&C serveru se ukázalo, že šlo APT útok (Advanced Persistent Threat), který je designován tak, aby vybraným cílům podstrčil druhou dávku škodlivého kódu. „Nové informace jsou v rozporu s naším předchozím tvrzením založeném na v té době dostupných informacích, že ke druhé fázi útoku vůbec nedošlo,“ přiznává vlastník firmy Piriform a jeho produktu CCleaner Avast. „Podle dat ze serverových protokolů bylo druhým stupněm útoku napadeno 20 zařízení v celkem 8 organizacích. Nicméně tato data byla shromažďována pouze necelé čtyři dny, takže je pravděpodobné, že skutečný počet zařízení napadených ve druhé fázi útoku se pohybuje v řádu stovek.“ Seznam domén, které se útočníci pokoušejí napadnout, napovídá, že jejich cílem je zcizit velmi cenné duševní vlastnictví. Zprvu skrytou, druhou fázi útoku popisuje Avast: „Druhá část útoku zajišťuje zakořenění škodlivého kódu v systému... Jde o poměrně složitý kód, který sestává ze dvou komponent (DLL knihovny). První knihovna obsahuje hlavní část škodlivého kódu. Stejně jako první fáze útoku je silně obfuskovaná (pro ztížení manuální analýzy) a využívá řadu triků, které brání emulaci (spuštění v chráněných prostředích) a automatické analýze. Velká část kódu má za úkol odvodit adresu dalšího CnC serveru pomocí tří různých mechanismů: 1) účtu na GitHubu, 2) účtu na Wordpress a 3) DNS záznamu domény get.adxxxxxx.net (název zde byl změněn). Následně může být adresa CnC serveru kdykoliv změněna, a to odesláním zvláštního příkazu, který aktualizuje adresu pomocí protokolu DNS (udp / 53).“ Podle Avast zůstalo napadení dlouho nepovšimnuto kvůli způsobu, jakým zneužívají legitimní software a jeho funkce: „Tyto DLL knihovny jsou zajímavé tím, že parazitují na kódu ostatních výrobců vložením škodlivých funkcí do legitimních DLL knihoven. Konkrétně je 32 bitová verze aktivována prostřednictvím upravené verze VirtCDRDrv32.dll (součást balíčku WinZip společnosti Corel), zatímco 64 bitová verze používá produkt EFACli64.dll od Symantecu. Většina škodlivého kódu je načítána z registru (kód je uložen přímo v registru v klíčích HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\WbemPerf\00[1-4]). Všechna tato fakta a použité techniky ukazují, že šlo o vysoce sofistikovaný útok.“ A Cisco Talos uzavírají: „Veškerá tato zjištění nás vedou k doporučení, aby všichni, kteří byli napadeni tímto útokem, se nespokojili s odstranění napadené verze CCleaneru či jeho aktualizací na již nenapadenou verzi. Místo toho by měli systémy kompletně obnovit ze záloh či bodů obnovení, aby zajistili nejen eliminaci backdoorovaných verzí CCleaneru, ale také veškerého malwaru, který už může být v systému přítomen.“ Indicie poukazují na to, že by za útokem mohla stát skupina Group 72. O té se předpokládá, že jde o státem sponzorovanou skupinu hackerů, velmi dobře zajištěnou, s vazbami na čínskou vládu. Konkrétně:

Aktuálně Avast pilně komunikuje s postiženými společnostmi, provádí kontroly, doručuje aktualizace, společně s policií a dalšími bezpečnostními složkami se snaží odhalit a dopadnout pachatele co nejrychleji. Mj. usiluje o minimalizaci možnosti, že se útočníci stáhnou a smažou po sobě veškeré stopy. Zdroje: Avast blog, Cisco's Talos Intelligence Group Blog, Threat Spotlight: Group 72

Daniel Beránek, 21.09.2017 20:43 Tento program naleznete ke stažení v našem katalogu www.instaluj.cz Český software Zoner Photo Studio X přichází s jarní aktualizací, která posouvá hranice fotoeditace na novou úroveň. Díky pokročilým AI nástrojům a dalším inovacím je práce s fotografiemi rychlejší, preciznější... Francouzští vývojáři Mistral, známí svou láskou k open-source, přichází s novým AI modelem Mistral Small 3. S 24 miliardami parametrů je sice menší než konkurenční obři, zato však nabízí rychlost, nízké... Nové AI modely DeepSeek R1 a Qwen2.5-Max představují dva odlišné přístupy k tréninku a provozním nárokům, které by mohly zásadně ovlivnit budoucí vývoj umělé inteligence. Zatímco DeepSeek R1 se profiluje jako model postavený na... Grok, umělý inteligentní asistent od společnosti xAI, udělal další krok na cestě k větší dostupnosti. Coby samostatná aplikace se šíří na další platformy. Co Grok nabídne, kde ho již můžeme vyzkoušet a co teprve přijde?

... |