Restartujte router, varuje FBIFBI se přidalo k varování před novým malwarem VPNFilter, který napadá všechna síťová zařízení - typicky Wi-Fi routery. Počet celosvětově napadených zařízení již přesáhl 500 000. FBI naštěstí již zajistila C&C server a nyní přichází s radami domácím uživatelům, které by je před zranitelností zneužívanou VPNFilterem měly ochránit.

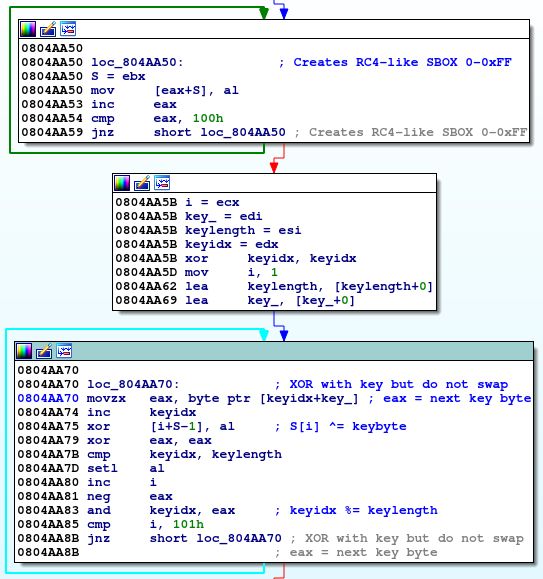

Cisco minulý týden oznámilo, že prostřednictvím svého systému bezpečnostních tykadélek zvaného Talos Intelligence již několik měsíců sleduje šíření zákeřného malwaru VPNFilter, který je patrně dílem státem sponzorovaných hackerů. Jeho existence nemohla být dříve odhalena veřejnosti, neboť se do jeho zkoumání zapojily i bezpečnostní složky - zvláště FBI. Bylo zjištěno, že se část kódu shoduje s malwarem BlackEnergy, který byl použit k útokům na ukrajinské elektrárny. Ostatně FBI sama se domnívá, že jeho tvůrcem kyberšpionážní skupina Fancy Bear, která je napojena přímo na ruskou armádní kontrarozvědku GRU. „VPNFilter je vícefázový a modulární malware rozličných schopností, který je schopen jak odposlouchávat informace, tak spustit destruktivní kyberútok,“ představuje VPNFilter tým Cisca. První fáze VPNFilteru je perzistentní - tj. odolává vůči restartu zařízení, což ji odlišuje od většiny malwaru mířeného na zařízení internetu věcí, neboť ta není schopná přežít restart. Účelem první fáze je perzistence sama a následné spuštění druhé fáze. První fáze sestává z několika redundantních příkazů, které umožňují nalezení IP adresy C&C serveru, jeho pomocí je pak spuštěna fáze druhá, která není schopna restart přežít. Ve druhé fázi malware obohatí schopnosti špionážního software (správa zařízení, provádění příkazů, sběr dat a exfiltrace informací), ale i sebedestrukční schopnosti, které nabývají podoby přepsání kritického množství firmware a restartu, který učiní zařízení zcela nepoužitelným. Třetí fáze se skládá z doplňujících modulů. Talos Intelligence se podařilo identifikovat zatím pouze dva: zachytávání datových paketů, které umožňuje odposlech komunikace protékající routerem, a modul, který VPNFilteru umožňuje komunikovat přes Tor. Talos Intelligence je si téměř jist, že existují i další moduly, jež vzhledem k sofistikovanosti zbytku mohou provádět téměř cokoliv. Postižená zařízeníI když nebyla identifikována všechna zařízení, kterým hrozilo napadaní prostřednictvím VPNFilteru, je už vydán seznam zařízení, u nichž je třeba okamžitě provést kontrolu a další doporučení FBI. Mezi nimi jsou:

Doporučení FBII když je VPNFilter rezistentní, není zcela všemocný. FBI totiž již zajistila doména ToKnowAll.com, která hostovala C&C server malwaru. Bez jeho příspěvku tak sice může zůstat zapsán v napadeném routeru, ovšem sám nespustí druhou a třetí fázi, které představují primární riziko. FBI proto doporučuje všem:

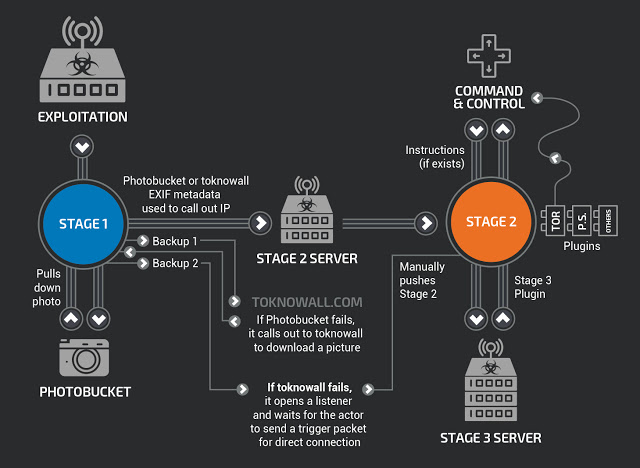

Zajímavým na VPNFilteru je fakt, jakým tento malware získával IP adresu řídícího serveru po perzistentním přežití vlastní smrti. Po restartu pomocí jednoduchých příkazů postupně navštívil sérii galerií na Photobucket.com. V každé galerii se z prvního obrázku pokusil extrahovat EXIF metadata, konkrétně GPS (typu 11.111 a 22.222). Ta skutečně nebyla souřadnicemi GPS, nýbrž IP adresou řídícího serveru typu 11.111.22.222, kterou první fáze zavolala a stáhla fázi druhou. Pokud Photobucket selhal, zjistil VPNFilter IP adresu řídícího serveru přes doménu toknowall.com. Pokud selhala i ta, otevřel naslouchání na portech a čekal na paket přímo z řídícího serveru. Příchod paketu byl vysoce pravděpodobný, pokud byl totiž už předtím C&C server kontaktován, dostal mj. i identifikační údaje napadnutého zařízení. Zdroje: Cisco´s Talos Intelligence Group Blog, FBI, Arstechnica.com

Daniel Beránek, 27.05.2018 10:06 Český software Zoner Photo Studio X přichází s jarní aktualizací, která posouvá hranice fotoeditace na novou úroveň. Díky pokročilým AI nástrojům a dalším inovacím je práce s fotografiemi rychlejší, preciznější... Francouzští vývojáři Mistral, známí svou láskou k open-source, přichází s novým AI modelem Mistral Small 3. S 24 miliardami parametrů je sice menší než konkurenční obři, zato však nabízí rychlost, nízké... Nové AI modely DeepSeek R1 a Qwen2.5-Max představují dva odlišné přístupy k tréninku a provozním nárokům, které by mohly zásadně ovlivnit budoucí vývoj umělé inteligence. Zatímco DeepSeek R1 se profiluje jako model postavený na... Grok, umělý inteligentní asistent od společnosti xAI, udělal další krok na cestě k větší dostupnosti. Coby samostatná aplikace se šíří na další platformy. Co Grok nabídne, kde ho již můžeme vyzkoušet a co teprve přijde?

... |