Kyberútočníci nejraději MS Office KE STAŽENÍNevíte, kudy pustit útočníky do svého systému? V tom případě byste měli vyzkoušet Microsoft Office, nejlépe starý a neaktualizovaný, nejlépe se spoustou externích doplňků a komponent. Právě na ně totiž míří většina dnešních internetových útoků. A nejen to: na zranitelnosti Office je zaměřen celý ekosystém služeb skrytých na darknetu.

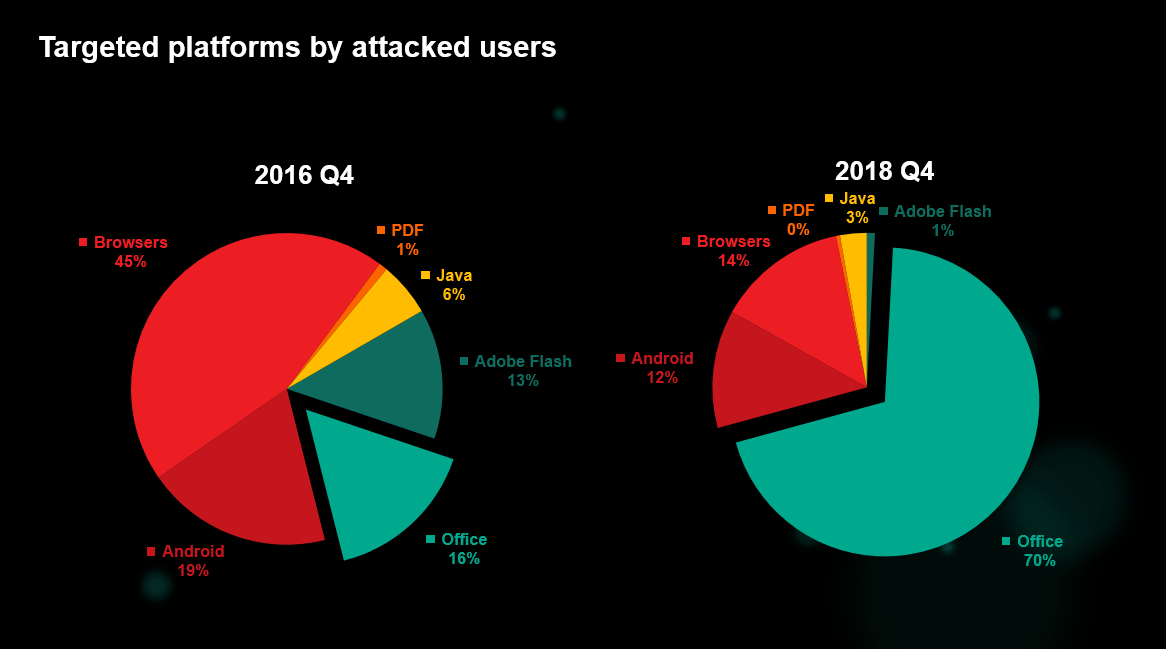

Microsoft Office, jeho biosféra a zranitelnosti všeho toho se těší velké pozornosti kyberútočníků - až 70 % internetových útoků míří právě na ně. O tom vypovídá zpráva Kaspersky Lab, která nejen mapuje situaci v posledním kvartále roku 2018, ale kvůli plastičtějšímu obrazu ji srovnává s posledním čtvrtletím roku 2016:„Změny v rozložení kyberútoků za pouhé dva roky jsou fascinující. Naši experti srovnali distribuci napadených uživatelů dle cílené platformy. Zjistili, že kyberzločinci se odklonili od útoků zneužívajících webových zranitelností k útokům cíleným na MS Office - ovšem míra tohoto trendu překvapila dokonce i je. V posledních několika měsících se MS Office - s více než 70% cíleností - stal nejzasaženější platformou vůbec.“ V roce 2016 byl MS Office cílen jen v 16 % případů. Na Konferenci bezpečnostních analytiků Boris Larin, Vlad Stolyarov a Alexandr Liskin upozornili na to, že ty nejzneužívanější zranitelnosti ani nejsou v Office samých, nýbrž se vyskytují v rozličných souvisejících komponentách. Kupříkladu: „dvě nejzneužívanější zranitelnosti CVE-2017-11882 a CVE-2018-0802 se vyskytují v části Equation Editor (editor rovnic). Prostý pohled na nejčastěji zneužívané zranitelnosti potvrzují prostou pravdu: autoři malwaru preferují prosté logické chyby. Proto jsou tyto zranitelnosti tak zneužívané. Prostě se na ně dá spolehnout a fungují ve všech verzích Wordu vydaných za posledních 17 let. A co je nejdůležitější: postavení exploitu na kteroukoliv z nich nevyžaduje žádné pokročilé znalosti programování.“ Aby toho nebylo málo: „i když zranitelnosti nepostihují přímo Microsoft Office a jeho komponenty, jsou zneužívány prostřednictvím dokumentů, vytvořených v Office,“ přisazují Larin, Stolyarov a Liskin. To je případ zranitelnosti CVE-2018-8174, která zneužívá VBScript, a zranitelností CVE-2016-0189 a CVE-2018-8373 vyskytujících se ve skriptovacím enginu Internet Explorer.

Jedním z důvodů, proč jsou právě MS Office, jejich komponenty, dokumenty a vnější doplňky tak často zneužívané je to, že už se etabloval celý zločinecký ekosystém tyjící z jeho zranitelností. Jakmile je zveřejněna zranitelnost, objeví na černých tržištích exploit, který ji cílí. Jinými slovy to znamená, že útočníci zneužívají už sám fakt, že zranitelnosti jsou objevovány - ani sami aktivně neexplorují terén. Pro zveřejněnou zranitelnost zkonstruují exploit, který je fakticky velmi primitivní a často vytvářený automaticky dalšími programy. A okamžitě jej distribuují, aby utržili co nejvíce, dokud se dá daná zranitelnost zneužívat. Vzhledem k tomu, kolik neaktualizované softwaru běhá po křemíku celého světa, je kompletní záplatování jakékoliv zranitelnosti otázkou mnoha let. A tvorba exploitu je otázkou hodin. Pokud vám časový nepoměr mezi vznikem exploitu a aplikací záplat dejme tomu na 75 % systémů nepřijde dost děsivý, pak ještě zvažte jednoduchost útoků vůči počtu cílů (nejen jednotlivých systémů, ale i celých sítí) a počtu možných vstupů do těchto cílů. Dostatečně velký cíl/síť se může snažit intenzivně bránit, ale při jednoduchosti, s jakou je napadnutelná přes jediný nezáplatovaný systém, se stejně neubrání. Mimo jiné i tato analýza z laboratoří Kaspersky dokazuje, že zveřejňování zranitelností mnohem více prospívá útočníkům než těm, kteří by se proti nim měli bránit. Zdroje: Kaspersky Lab official blog, Pixabay.com, ZDNet.com

Daniel Beránek, 15.04.2019 11:44 Tento program naleznete ke stažení v našem katalogu www.instaluj.cz Český software Zoner Photo Studio X přichází s jarní aktualizací, která posouvá hranice fotoeditace na novou úroveň. Díky pokročilým AI nástrojům a dalším inovacím je práce s fotografiemi rychlejší, preciznější... Francouzští vývojáři Mistral, známí svou láskou k open-source, přichází s novým AI modelem Mistral Small 3. S 24 miliardami parametrů je sice menší než konkurenční obři, zato však nabízí rychlost, nízké... Nové AI modely DeepSeek R1 a Qwen2.5-Max představují dva odlišné přístupy k tréninku a provozním nárokům, které by mohly zásadně ovlivnit budoucí vývoj umělé inteligence. Zatímco DeepSeek R1 se profiluje jako model postavený na... Grok, umělý inteligentní asistent od společnosti xAI, udělal další krok na cestě k větší dostupnosti. Coby samostatná aplikace se šíří na další platformy. Co Grok nabídne, kde ho již můžeme vyzkoušet a co teprve přijde?

... |