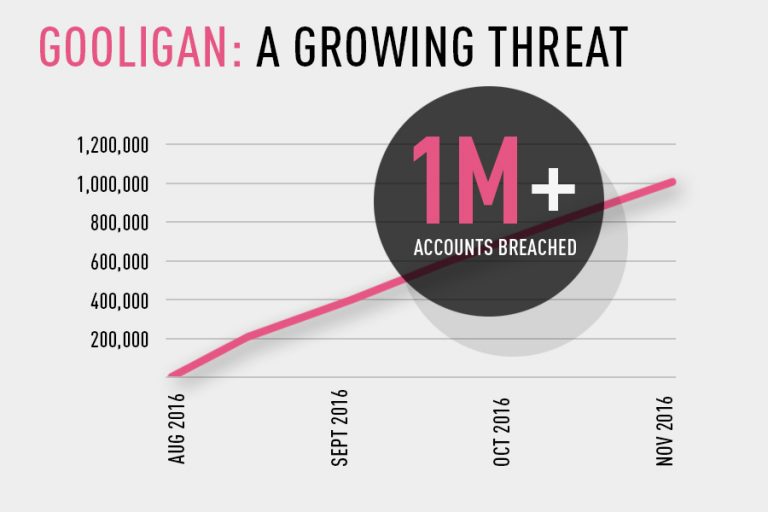

Gooligan krade účty GoogluPřichází nový typ malware masového ničení. Jeden z jeho prvních představitelů Gooligan masově infikuje mobilní zařízení poháněná Androidem, vkrade se do Google účtu, stahuje aplikace, generuje falešná stažení a hodnocení aplikací dalších, získává přístup k datům napadených účtů... Již napadl přes 1 300 000 zařízení a další atakuje rychlostí 13 000 denně.

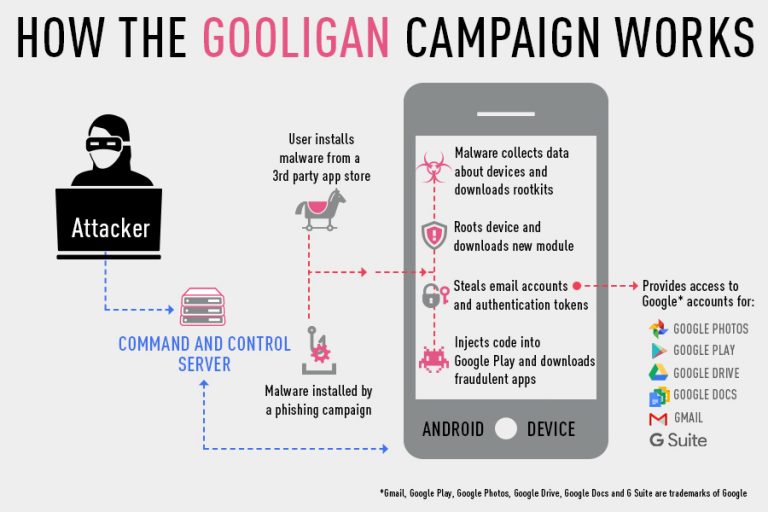

Gooligan si cestu k oběti najde buď přes phishingový odkaz šířený spamem, nebo přes napadenou aplikaci. Tu nic netušící oběť stáhne, nainstaluje a už je vystavena jeho škodlivému působení. Gooligan provede root zařízení - získá jeho získává rootovská práva. Tak se dostane k emailové adrese, jež slouží k obsluze zařízení, a k ověřovacím tokenům, sloužícím k autorizované komunikaci zařízení s navázanými službami. A coby autorizovaný uživatel pak vystupuje vůči těmto službám a získává data uživatele na jednotlivých službách. „Tato krádež informací o více než miliónu účtů Google nemá obdoby a je to další etapa kybernetických útoků,“ říká Daniel Šafář, manager bezpečnostní společnosti Check Point. „Vidíme posun ve strategii hackerů, kteří nyní cílí na mobilní zařízení a snaží se z nich dostat citlivé informace.“ Google zatím - zdá se - nekrade data uživatelských účtů, nicméně má způsob, jak svůj násilný přístup do napadených zařízení monetizovat. Bez vědomí vlastníka zařízení do něj instaluje aplikace či generuje falešné recenze aplikací na Google Play. Gooligan útočí především na systémy Android 4.2/4.3 Jelly Bean, 4.4 KitKat a 5.0 Lollipop, které ovládají tři čtvrtiny veškerých zařízení s Androidem. I proto už infikoval přes 1 300 000 zařízení a každý den infikuje 13 000 dalších. Na ta instaluje minimálně 30 000 aplikací denně, což v součtu představuje více než 2 000 000 podvržených aplikací od začátku kampaně. Společnost Check Point samozřejmě upozornila na Gooligan Google. „Společně s Check Point pracujeme na pochopení situace a odpovídajících krocích,“ říká Adrian Ludwig, šéf zabezpečení Androidu. „V rámci naší trvalé snahy chránit uživatele před malwarem z rodiny Ghost Push jsme přijali řadu opatření, abychom naše uživatele chránili a vylepšili celkové zabezpečení ekosystému Android.“ Google identifikoval napadané uživatele, upozornil na narušení jejich zabezpečení a zrušil jejich ověřovací tokeny. Dále také odstranil veškeré aplikace napojené na malwarovou rodinu Ghost Push, do které Gooligan patří, z aplikačního obchodu Google Play. A přidal nové bezpečnostní vrstvy do technologie ověřování aplikací. „Pokud byl váš účet napaden,“ oslovuje Šafář oběti malwaru Gooligan, „je nutné provést čistou instalaci operačního systému na vašem mobilním zařízení. Tento komplexní proces se nazývá ‚flashování‘ a doporučujeme vypnout přístroj a zařízení donést k certifikovanému technikovi nebo vašemu poskytovateli mobilních služeb, protože celá operace vyžaduje odborné provedení.“ Největším rizikem napadení samozřejmě ani tak není falešné, či podvodná instalace a hodnocení aplikací z Google Play, jako to, že útočníci mají přístup k datům uživatele uloženým na službách Gmail, Google Fotky, Dokumenty, Disk, Google Play a Google Suite. Check Point zaznamenal první výskyt Gooliganu minulý rok v aplikací SnapPea, tehdy ovšem nepředstavoval takové nebezpečí. Tento rok v srpnu se objevila jeho mnohem nebezpečnější varianta, vyznačující se mnohem vyššími schopnosti infekce. O tom, zda jste byli nakaženi, či zda vaše data zůstala v bezpečí, se můžete přesvědčit na webu gooligan.checkpoint.com. Zdroje: Check Point Blog, TZ Check Point (Google Docs)

Daniel Beránek, 02.12.2016 19:29 Český software Zoner Photo Studio X přichází s jarní aktualizací, která posouvá hranice fotoeditace na novou úroveň. Díky pokročilým AI nástrojům a dalším inovacím je práce s fotografiemi rychlejší, preciznější... Francouzští vývojáři Mistral, známí svou láskou k open-source, přichází s novým AI modelem Mistral Small 3. S 24 miliardami parametrů je sice menší než konkurenční obři, zato však nabízí rychlost, nízké... Nové AI modely DeepSeek R1 a Qwen2.5-Max představují dva odlišné přístupy k tréninku a provozním nárokům, které by mohly zásadně ovlivnit budoucí vývoj umělé inteligence. Zatímco DeepSeek R1 se profiluje jako model postavený na... Grok, umělý inteligentní asistent od společnosti xAI, udělal další krok na cestě k větší dostupnosti. Coby samostatná aplikace se šíří na další platformy. Co Grok nabídne, kde ho již můžeme vyzkoušet a co teprve přijde?

... |