Eset objevil Industroyer, malware schopný vyřadit z provozu půlku světa KE STAŽENÍKyberexperti Eset identifikovali vysoce nebezpečný malware Industroyer, který je schopný nejen napadnout složité IT struktury, jaké používají například elektrárny, ale vypínat jejich okruhy, způsobovat kaskádovité poruchy či kombinací dysfunkcí vyvolat vážné škody v infiltrovaném systému. Jde o největší hrozbu od doby Stuxnetu, patrně ruské provenience, která se nejspíš předvedla při odstavení Kyjeva od elektrické energie v roce 2016.

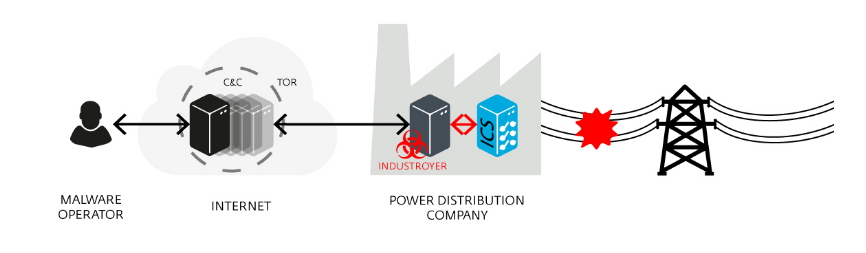

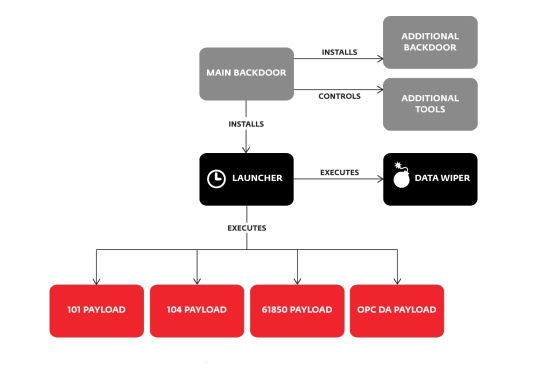

Stuxnet byl malware určený k napadení a převzetí kontroly systémů SCADA (z angl. Supervisory Control And Data Acquisition - tj. systémů komplexního řízení průmyslových operací.) Mimo jiné se podílel na napadení jaderné elektrárny Búšehr a závodu na obohacování uranu v Natanzu - tj. součástí iránského nukleárního programu. Industroyer minimálně dosahuje míry zákeřnosti Stuxnetu, na což upozorňuje i Anton Cherepanov, expert Esetu: „Schopnost škodlivého kódu Industroyer přetrvávat v systému a přímo zasahovat do provozu průmyslového hardwaru z něj činí největší hrozbu od Stuxnetu, který v roce 2010 úspěšně napadl íránský jaderný program. Aktuálně jde o nejnebezpečnější škodlivý software zaměřený na průmyslové řídicí systémy.“ Industroyer identifikovali v laboratořích Esetu coby Win32/Industroyer při analýze vzorků malwaru. Složenina industry (průmysl) a destroyer (ničitel) dává tušit význam ničitel průmyslu. Při jeho analýze vyšlo najevo, že je schopný právě takového útoku, jaký v roce 2016 způsobil v Kyjevě masivní výpadek elektrického proudu. V Esetu se zatím vyhýbají přímému ztotožnění Industroyer s použitým malwarem: „Zda byl tentýž malware zapojen do toho, co experti na počítačovou bezpečnost považují za širokospektrální test [tj. daný útok v Kyjevě], je třeba teprve potvrdit. Nicméně už nyní je známo, že Industroyer je schopen významně poškodit systémy elektráren, popř. může být použit k útokům na jiné části kritické infrastruktury státu,“ říká Cherepanov. Industroyer představuje obzvláště nebezpečnou hrozbu, neboť je schopen přímo ovládat spínače a jističe elektrické sítě. Využívá k tomu protokoly průmyslové komunikace, které jsou celosvětově rozšířené v infrastrukturách dodávky elektrické energie, v systémech řízení dopravy a v jiných kritických odvětvích průmyslu a obsluhy společnosti. Důsledky útoku mohou být o to závažnější, že elektronické verze spínačů a jističů jsou schopny zastávat celou řadu funkcí v napadených systémech. „Potenciální dopad se proto může pohybovat v rozmezí od jednoduchého vypnutí rozvodu elektrické energie přes kaskádovité poruchy až po závažná poškození celých zařízení,“ upozorňuje Cherepanov. Slabinou zneužívaných komunikačních protokolů průmyslových systémů je fakt, že byly navrženy před desítkou let, coby prostředek komunikace v izolovaných systémech bez vnějšího přístupu dnešního Internetu, a tedy jejich koncepci tedy zcela chybí akcent na zabezpečení. Toho zneužívá Industroyer a fakticky tyto protokoly používá přesně tak, jak byly navrženy. „To znamená, že útočníci nemusí v daných protokolech hledat parciální slabiny. Jediné, co potřebují, je naučit svůj malware jazyku těchto protokolů,“ vysvětluje Cherepanov. Industroyer je malware o mnoha součástech. Jeho základem je hlavní backdoor řídí útok, instaluje a ovládá další komponenty, obstarává spojení se vzdáleným serverem a zprostředkovává útočníkům veškerou komunikaci a řízení útoku. Jednotlivé payloady jsou určeny k získání přímé kontroly nad spínači a jističi (v případě útoku na elektrárny). Po stažení zmapují síť a zjistí operační příkazy, fungující právě v daném průmyslovém zařízení. To vše doplňuje celá série nástrojů pro zachování a skrytí veškeré činnosti malwaru - například:

Ačkoliv se jedná o univerzální a vysoce modulární malware, který může být zneužit k útokům na širokou škálu SCADA systémů, některé z jeho komponent jsou navrženy k útokům na komponenty konkrétních výrobců. Například mazací modul a jedna z komponent payloadu jsou na míru přizpůsobeny na použití v systémech využívajících kontrolní prvky ABB, DoS komponenta je zase cílena na zařízení Siemens SIPROTECT používaná v elektrických rozvodnách. „Bez ohledu na to, zda útok v Kyjevě byl opravdu zkouškou moderní kyberzbraně či nikoliv, měl by probudit z letargie všechny činitele, odpovědné za bezpečnost kritických systémů,“ varuje Cherepanov. Zdroje: WeLiveSecurity.com, WIN32/INDUSTROYER: A new threat for industrial control systems (PDF)

Daniel Beránek, 12.06.2017 16:10 Tento program naleznete ke stažení v našem katalogu www.instaluj.cz Český software Zoner Photo Studio X přichází s jarní aktualizací, která posouvá hranice fotoeditace na novou úroveň. Díky pokročilým AI nástrojům a dalším inovacím je práce s fotografiemi rychlejší, preciznější... Francouzští vývojáři Mistral, známí svou láskou k open-source, přichází s novým AI modelem Mistral Small 3. S 24 miliardami parametrů je sice menší než konkurenční obři, zato však nabízí rychlost, nízké... Nové AI modely DeepSeek R1 a Qwen2.5-Max představují dva odlišné přístupy k tréninku a provozním nárokům, které by mohly zásadně ovlivnit budoucí vývoj umělé inteligence. Zatímco DeepSeek R1 se profiluje jako model postavený na... Grok, umělý inteligentní asistent od společnosti xAI, udělal další krok na cestě k větší dostupnosti. Coby samostatná aplikace se šíří na další platformy. Co Grok nabídne, kde ho již můžeme vyzkoušet a co teprve přijde?

... |