Autoři původní Petye uvolnili hlavní dešifrovací klíčKauza malwaru Petya/NotPetya rozvířila datové dění před několika málo dny. Samotný malware se objevil v několika variantách, a to včetně destroywaru, který se za ransomware jen maskoval, a ničil počítače. O další zvrat v kauze se postarali autoři původního ransomwaru Petya, neboť uvolnili hlavní dešifrovací klíč, s nímž lze odblokovat veškeré systémy postižené původní Petyou.

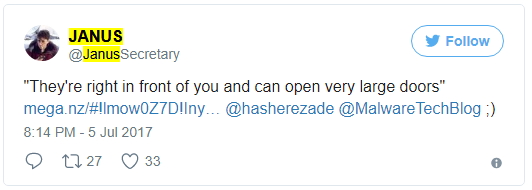

Entita Janus Cybercrime Solutions, původce originálu ransomwaru Petya zneužitého v nedávném útoku, uvolnil hlavní dešifrovací klíč daného malwaru. Učinil tak prostřednictvím twitterového účtu JasonSecretary, na němž odkázal na soubor natalya.aes-256-cbc uložený na úložišti Mega.nz. Ten byl sice zašifrován, nicméně bezpečnostnímu expertovi Hasherezade z MalwareBytes Lab se podařilo ho cracknout na široce nasdílet jeho obsah.

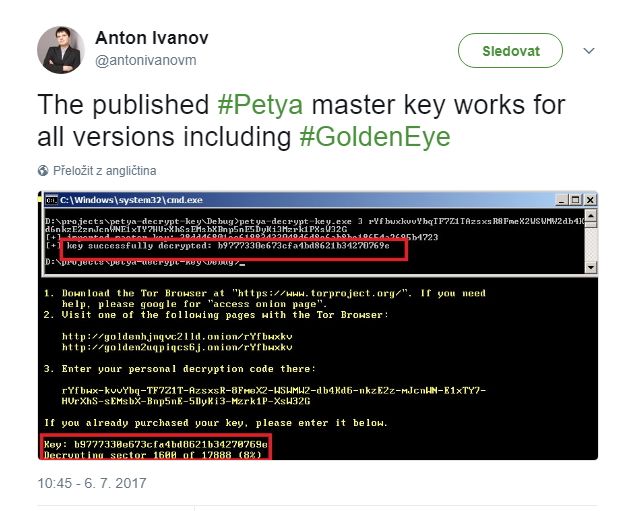

Ten krom gratulace a popisu zašifrování obsahuje master šifrovací klíč 38dd46801ce61883433048d6d8c6ab8be18654a2695b4723, který lze použít k odšifrování systémů postižených:

Validitu uvolněného klíče následně potvrdil Anton Ivanov, bezpečnostní expert Kaspersky Lab. Petya sice byla již v minulosti dešifrována, nicméně s uvolněným hlavním dešifrovacím klíčem je celý proces jejího dešifrování mnohem rychlejší. Bohužel ovšem tento master dešifrovací klíč funguje jen na starší verze Petye, nikoliv na aktuální destroyware, který se za ransomware Petya jen maskuje. Entita Janus byla aktivní na Twitteru hlavně v roce 2016, kdy v podstatě dělala reklamu na kombo Petyi a Mische a nabízela ji k prodeji dalším kyberzločineckým skupinám. To, že se opět ozvala, považují znalci scény za pokus distancovat od aktuálního útoku destroywarem NotPetya. Ostatně o tom svědčí i tweet z 28. června: „Jsme zpět, abychom se koukali na NotPetyu. Možná je cracknutelná našim privátním klíčem.“ Dokonce ani nejde o první zveřejnění dešifrovacího klíče black hat scénou. Na jaře roku 2016 stejně tak svůj klíč zveřejnila skupina TeslaCrypt. A skupina Janus dokonce sama nabourala servery další skupiny a uvolnila dešifrovací klíč ransomwaru dané skupiny Chimera. Zdroje: Betanews.com, BleepingComputer.com

Daniel Beránek, 07.07.2017 17:11 Český software Zoner Photo Studio X přichází s jarní aktualizací, která posouvá hranice fotoeditace na novou úroveň. Díky pokročilým AI nástrojům a dalším inovacím je práce s fotografiemi rychlejší, preciznější... Francouzští vývojáři Mistral, známí svou láskou k open-source, přichází s novým AI modelem Mistral Small 3. S 24 miliardami parametrů je sice menší než konkurenční obři, zato však nabízí rychlost, nízké... Nové AI modely DeepSeek R1 a Qwen2.5-Max představují dva odlišné přístupy k tréninku a provozním nárokům, které by mohly zásadně ovlivnit budoucí vývoj umělé inteligence. Zatímco DeepSeek R1 se profiluje jako model postavený na... Grok, umělý inteligentní asistent od společnosti xAI, udělal další krok na cestě k větší dostupnosti. Coby samostatná aplikace se šíří na další platformy. Co Grok nabídne, kde ho již můžeme vyzkoušet a co teprve přijde?

... |