Masivnější a zákeřnější ransomware: zmutovaná Petya KE STAŽENÍAni ne měsíc je tomu, co se svět vzpamatovával z masivního útoku ransomware WannaCry a už je tu útok další. Masivnější. Zákeřnější. Zmutovaná varianta staršího malware Petya 2.0. Opět útočí přes protokol SMB, opět šifruje data obětí, opět masivně cílí Ukrajinu. Náhoda?

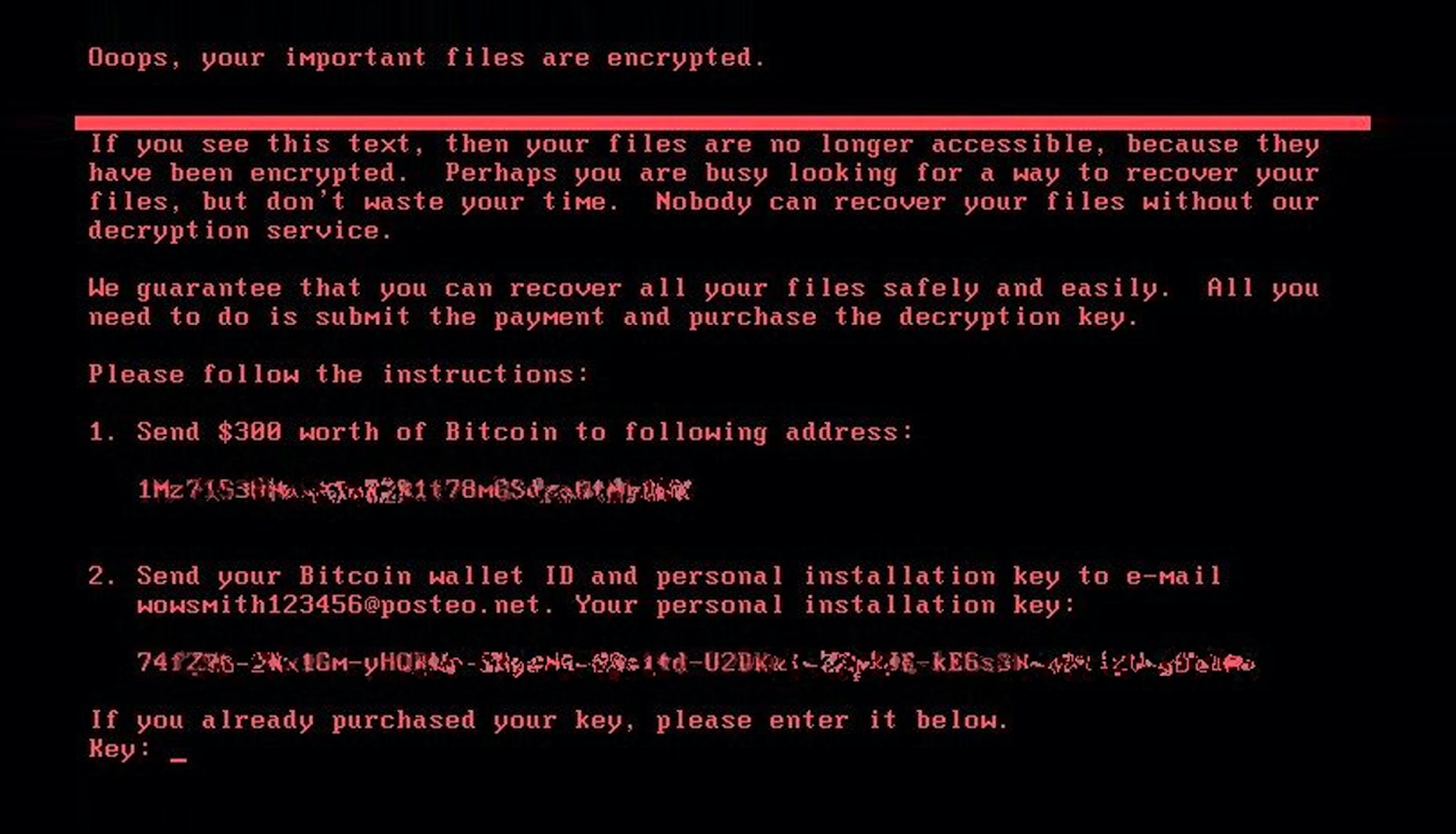

V úterní podvečer 27. června zasáhla řadu odvětví na Ukrajině vlna útoků ransomwarem. Eset tuto hrozbu identifikuje coby Win32/Diskcoder.C Trojan a v podstatě jde o zmutovanou verzi staršího malwaru Petya, který šifroval MBR (z angl. Master Boot Record; hlavní spouštěcí záznam v prvním sektoru disku počítače). To potvrzuje Robert Lipovský, výzkumník malwaru Eset: „Nový ransomware připomíná známý škodlivý kód Petya. Když se mu podaří infiltrovat do MBR, zašifruje celý disk. V opačném případě šifruje jednotlivé soubory, stejně jako ransomware Mischa.“ Na Ukrajině byly hlášeny mimořádné výpady IT v bankovním sektoru, v energetických rozvodných sítích Kyivenergo a Ukenergo a v poštovních společnostech. Pak se začaly přicházet z dalších zemích: Itálie, Španělska, Izraele, Srbska a jiných států střední a východní Evropy Českou republiku nevyjímaje. Ta ostatně patří k deseti nejpostiženějším zemím. Ale ransomware řádil i za hranicemi těchto států a zasáhl také nadnárodní korporace, jako jsou lodní dopravce A.P. Moeller-Maersk A/S, marketingovou společnost WPP Group PLC, ruský ropný gigant PAO Rosneft. Rozsah škod a zasažených cílů je doslova šokující. A to vzhledem k jednomu prostému faktu. Tato zmutovaná Petya k útoku využívá SMB exploit. Jinými slovy útočí přes zranitelnost v SMB protokolu, stejného protokolu přes jeho zranitelnost útočil i nedávný ransomware WannaCry. Záplaty této zranitelnosti uvolnil Microsoft dokonce i pro jinak už vůbec nepodporované systémy Windows XP. A jinak byl tento protokol široce zakazován bez obtěžování se záplatováním vůbec... Těžko říct, proč se po světě vůbec našlo tolik nezabezpečených subjektů sotva měsíc po obdobném útoku. Krom SMB exploitu Petya 2.0 využívá PxExec, což je nástroj pro vzdálenou instalaci a spouštění libovolných aplikací. „Tato nebezpečná kombinace může být důvodem, proč se tato epidemie velmi rychle šíří po celém světě,“ upozorňuje Lipovský. „Škodlivému kódu stačí, aby infikoval jediný počítač a dostal se tak do firemní sítě, kde pak malware může získat administrátorská práva a šíří se do dalších počítačů,“ vysvětluje Lipovský vektor útoku v prostředí lokálních sítí. Check Point zjistil, že v útoku je zapojen i automatizovaný bot Loki, který krade přihlašovací údaje. Po úspěšném napadení počítače Petya 2.0 zašifruje MBR. Operační systém tím pádem nemá přístup k MBR a místo nabootování se po restartu zobrazí požadavek na zaplacení výkupného ve výši 300 USD. Útok na MBR je vysoce efektivní, neboť jeho zašifrování je okamžikem chvilky. Na druhou stranu data na samotném disku zůstávají nezašifrovaná - lze tedy disk vyjmout z počítače a extrahovat na počítači jiném. Teprve poté, co pokus o zašifrování MBR selže, pokouší se Petya 2.0 přistoupit na disk a zašifrovat data tam. Vzhledem k mechanismu působení Petyi 2.0 je po zašifrování dat nejlepší okamžitě počítač vypnout, neboť malware nestihne dostatečně rychle a efektivně znepřístupnit data na disku, jejichž šifrování by trvalo podstatně delší dobu než šifrování MBR. Vzhledem k vektoru útoku by se také všichni postižení měli zamyslet nad správou svých dat, neboť napadení Petyou 2.0 je v podstatě a bez obalu trestem za blbost. Jak se chránit před napadením?, jsme se rozepsali již při útoku ransomwarem WannaCry. Podivné je ještě množství cílů na Ukrajině. Ta se stala cílem kybernetických útoků již několikrát. Navíc stále je útočeno na klíčové prvky infrastruktury. A všechny tyto útoky se zdají přicházet ze zemí spojených komunistickou přízní: ze Severní Koreji a Ruské federace. Zdroje: Eset.com, TZ Check Point, Blog Avast, Blog Trend Micro

Daniel Beránek, 28.06.2017 13:22 Tento program naleznete ke stažení v našem katalogu www.instaluj.cz Spotify rozšiřuje hranice personalizované hudby zaváděním AI playlistů, což je beta funkce umožňující Premium uživatelům ve Spojeném království a Austrálii transformovat jakýkoliv nápad na perfektně na míru šitý playlist. Díky... Microsoft a OpenAI chystají postavit datacentrum se superpočítačem za 100 miliard dolarů. Ambiciózní projekt, známý jako Stargate, slibuje posunout hranice toho, co je možné v datovém zpracování a umělé inteligenci. S plánovaným spuštěním... Svět technologií je opět v pohybu, přičemž gigant Google vážně uvažuje o zásadním kroku - zpoplatnění pokročilých funkcí vyhledávání, které využívají umělou inteligenci (AI). Takovýto krok by mohl změnit základy toho, jak... Opera se snaží co nejvíce využít vlnu AI. Nabízí nejen vlastní AI asistentku Ariu, ale jejím prostřednictvím i spoustu dalších funkcí. Nyní přichází s podporou lokálně spustitelných velkých jazykových modelů, což... |